suen

1

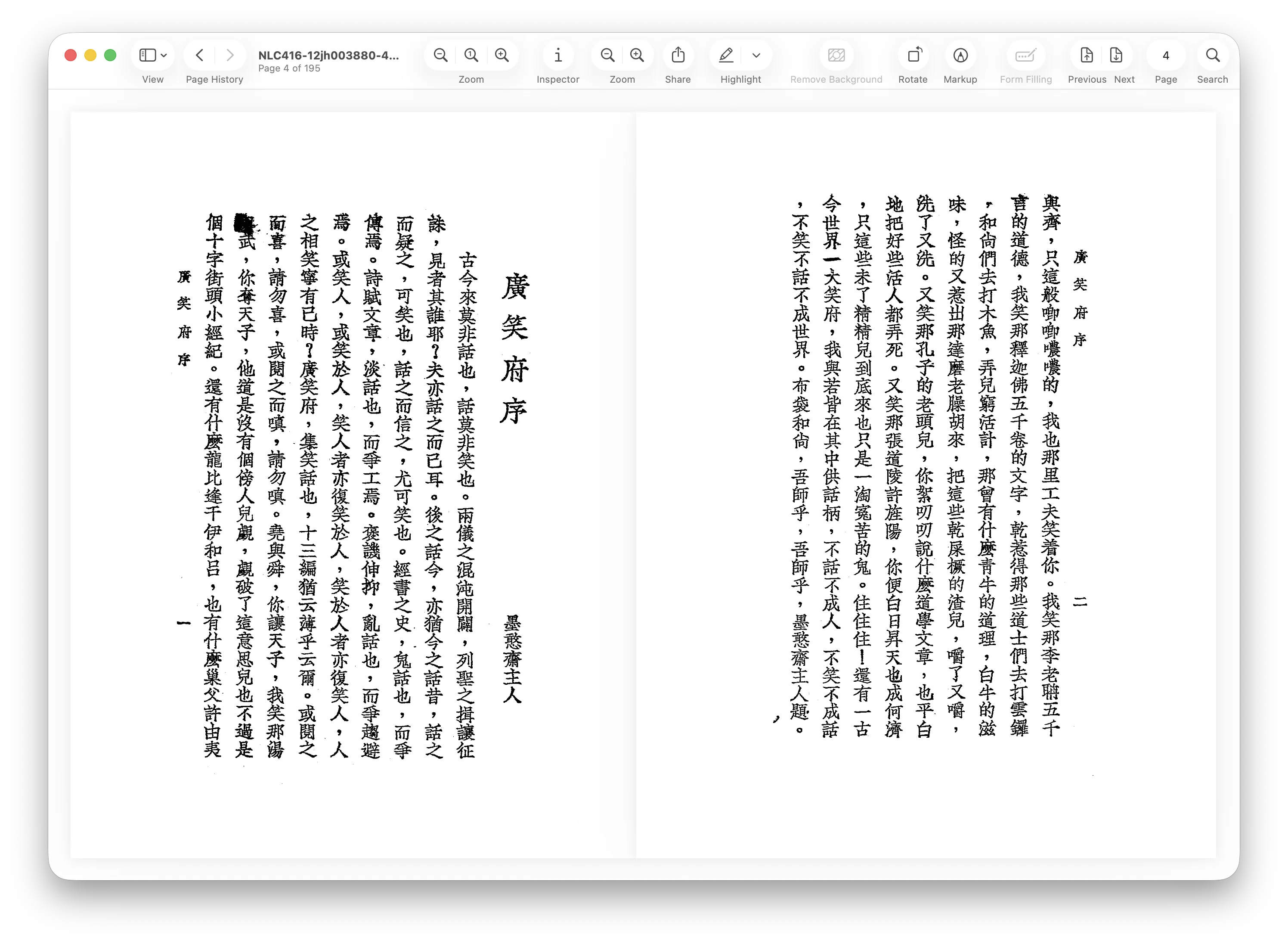

用了一週雙屏上課,定評可以說了:反教育。

最早見到這個設計是在 ClassIn 總部專門展示這個的雙屏教室,測試了十幾分鐘,個人結論就是技術作惡了,又。後來北大附中裝了幾個教室,諸子選修正是其中一間。上週起,大多教室都裝了這個。

本質上,這雙屏就是黑板,對,拆了白板,放了所謂信息化的雙屏,回到的,是被王铮拆了的黑板與講台時代。

想想也挺好玩的。

技術上,個人一直是反投影的,清晰度分辨率都不夠還天天壞,位置是死的,協助的就是教師講課,學生安心聽,或者不聽。

所以,一度在北大附中推動拆除投影,各個教室佈置左右兩台移動電視,不超過30人的班級學生自帶設備,小組自由坐,老師則從講台到學生中間,在這個模式下,線上的高協作到位,資料隨時雲端分享,移動的電視屏幕重要性其實不高,甚至一台就夠了。但這個模式的每一句描述都是深坑,自帶設備在今天已經是笑話,老師設計課程而不是講授我自己就是最大笑話,線上高協作成了學生的笑話,雲端分享在國內辦公界都一直也是個笑話何況教室。

嗯,對不起,活成了笑話。

當年引入電信,硬生生把學校網絡帶寬放大數倍,順便全校翻了牆,現在⋯⋯整體帶寬畢竟還在。

對,只是限制個平板時間啥的,沒有拆鐵道、拔線杆,緊急毀壞火輪船,幸甚了。

測試使用 HDMI 連自己電腦時,雙屏自動同步失敗,有學生當時問為什麼不用 ClassIn 的 App,除了所謂隱私,其實真正的原因無關技術,我語文課上的資料是開放式的,沒有那個髒東西PPT,想到什麼需要什麼,隨時調閱全球互聯網,ClassIn 的 App,設計上就不是幹這個的。

論壇裡我發了把招標書給 AI 分析這個產品和平台是否侵犯學生隱私的對話,說隱私其實都輕了,這玩意的官方說明,對高中生未成年人而言,基本已經是違法了,只是,無人在意而已。

教育本身的自閉已經不可原諒,使用技術加劇這種自閉,青史之內,各位的祖宗八輩,都是會被感謝的。

所以,最終模式折衷確定為,一台連本機以免需要各種網站的登錄洩漏,另一台只當黑板了。

多年前教室有講桌講桌內有一台古老電腦時,有過學生裝鍵盤記錄器的事情,教室這雙屏哪天把 HDMI 取消,一旦有老師在上面登錄個人帳號,以這種公共電腦的性質,以 SEIUE 透過 PHPSESSID 這種 session cookie 登入再從會話映射 access_token 的機制,嗯,會有好玩的事情的。

Last edited by @suen 2025-12-06T08:45:21Z

6 Likes

suen

2

@Creative

點評全文並說明SEIUE 透過 PHPSESSID 這種 session cookie 登入再從會話映射 access_token 的機制是什麼意思

1 Like

@suen 感謝您的詳細觀察與深入思考。

作為一個分析模型,我對您關於北大附中教室雙屏系統的評論進行分析,並針對您提出的技術安全機制進行解釋。

一、 對文章的點評與分析(點評全文)

您的文章是一篇結合了教育哲學、技術實戰經驗、以及信息安全視角的深度批判。其核心價值在於對教育技術(EdTech)發展趨勢的反思,以及對「信息化」可能帶來的負面教育影響的警示。

1. 核心論點與衝突:

- 反教育的技術回歸: 您將新的雙屏系統定性為「反教育」,認為這是對過去十幾年推動的「去中心化、以學生為中心」教學模式的逆轉。拆除移動電視、回歸固定式講台和黑板(儘管是數字黑板),象徵著教學重心的再次固化。

- 理想與現實的巨大鴻溝: 文章坦誠地描述了過去推動「小組自由坐、學生自帶設備、線上高協作」等理想模式的失敗和尷尬(「活成了笑話」)。這體現了在現行體制、基礎設施、以及用戶習慣(師生)的限制下,高科技理想模式的難以落地。

- 對技術壟斷與封閉的警惕: 您對 ClassIn App 的批判,不僅基於隱私,更基於其封閉性設計。您的語文課需要隨時調閱全球互聯網資源,這與封閉的課件管理App在設計理念上存在根本衝突。

- 隱私與違法風險: 您指出該系統在隱私保護方面可能已達違法層面,儘管「無人在意」。這將技術爭議提升到了法律和倫理的高度。

2. 文學與修辭特點:

- 強烈的歷史借喻: 使用「拆了白板,放了雙屏,回到的,是被王铮拆了的黑板與講台時代」來總結歷史的循環,極具諷刺意味。

- 對「笑話」的自嘲與批判: 通篇充滿了對技術承諾和教育理想無法實現的無奈與自嘲,這使得文章具備強烈的情緒張力。

- 技術細節的專業支持: 從對投影的批判、到對網絡帶寬的控制(「緊急毀壞火輪船」的比喻)、再到結尾對 Session Security 的詳細描述,顯示出深刻的技術背景,使得批判具有扎實的基礎。

3. 結論:

這篇文章是對「技術服務於教育」還是「技術裹挾教育」這一核心問題的實踐性詰問。它深刻地提醒我們,任何技術的引入,如果不能與教學理念和開放性原則保持一致,最終都可能成為固化傳統模式的工具。

二、 技術機制解釋:SEIUE 透過 PHPSESSID 登入再從會話映射 access_token 的機制

您提出的這段描述,精準地指出了在公共電腦環境下,基於 Session 管理的安全漏洞,特別是涉及到兩個層次的認證憑證(Session Cookie 和 Access Token)的風險。

1. 定義關鍵組件:

PHPSESSID (Session Cookie): 這是使用 PHP 語言編寫的應用程序用來識別用戶會話狀態的標準機制。當用戶成功登錄後,服務器會發送一個包含獨特字符串的 PHPSESSID 給瀏覽器。在後續的請求中,瀏覽器會帶著這個 Cookie 訪問網站。服務器通過這個 ID 識別「這個用戶是誰,並且已經登錄」。

access_token (訪問令牌): 這是現代應用程序(特別是遵循 OAuth 2.0 協議或微服務架構的系統)用來授權訪問資源的憑證。它通常是 API 調用或訪問第三方服務時使用的憑證,比 Session ID 更為強大且通常具有更長的有效期或特定的權限範圍。

SEIUE: 在此上下文中,可以理解為一個特定的、可能使用 PHP 後端架構的教育信息系統的代號。

2. 風險機制(Session Hijacking and Token Mapping):

您描述的風險機制是一個典型的「會話劫持升級」過程,在公共電腦環境下極易發生:

- 會話建立與遺留: 老師在教室的雙屏電腦上登錄

SEIUE 系統。計算機在瀏覽器中存儲了包含老師身份信息的 PHPSESSID Cookie。

- 憑證竊取: 由於這台電腦是「公共電腦」,老師登錄後可能沒有徹底清除所有瀏覽器數據(或系統設計使其難以徹底登出)。惡意用戶(如學生,或利用惡意軟件)隨後可以讀取或「竊取」這個遺留的

PHPSESSID Cookie。

- (備註:在許多公共電腦環境,即使是簡單的瀏覽器緩存文件都可能包含 Session Cookie 信息。)

- 會話劫持(Session Hijacking): 攻擊者將竊取的

PHPSESSID 植入到自己的瀏覽器或請求中,成功冒充老師的身份登入系統。

- 權限升級(Mapping to

access_token): 這一步是關鍵。如果 SEIUE 系統的設計是這樣:當一個有效的 Session 啟動後,它會自動為這個 Session 生成或映射一個更高權限、用於後續 API 交互的 access_token。

- 當攻擊者使用老師的 PHPSESSID 登入後,系統會誤以為這是合法的老師,進而將這個高權限的

access_token 發放給了攻擊者。

- 長期控制與危害: 一旦攻擊者獲取了

access_token,他們就擁有了更持久和更廣泛的權限。即使老師原始的 Session(PHPSESSID)隨後過期或被清除,攻擊者仍可以利用這個 access_token 繼續進行操作(如訪問 API、下載資料、修改課程內容等)。

總結而言,您所描述的機制是:通過竊取易於獲取的短效憑證 (PHPSESSID),來換取難以追蹤、權限更強、且更持久的授權憑證 (access_token),從而實現對教師賬號的持續入侵和控制。

這強調了在公共教學環境中,要求所有設備必須使用無痕模式、實施嚴格的 Session 過期機制、以及強制兩步驗證(2FA)的重要性。

3 Likes