合理猜测一下前面那个被划掉的会不会是,刚开始把校园网万能账户抄成易控账户了,发现抄错了就划掉(((猜的

看不清…

密码bdfzgroup 用户名看不清

第一行写的是wifi啊

这是企业定制版,管你设备使用,下载APP限制和网页白名单的device service在出厂时就已经在这个平板上了

孩子们不是这个

提示一下,用户名是硬编码在网站html引用的一个js文件里的,图片上这个划掉的不是网站密码

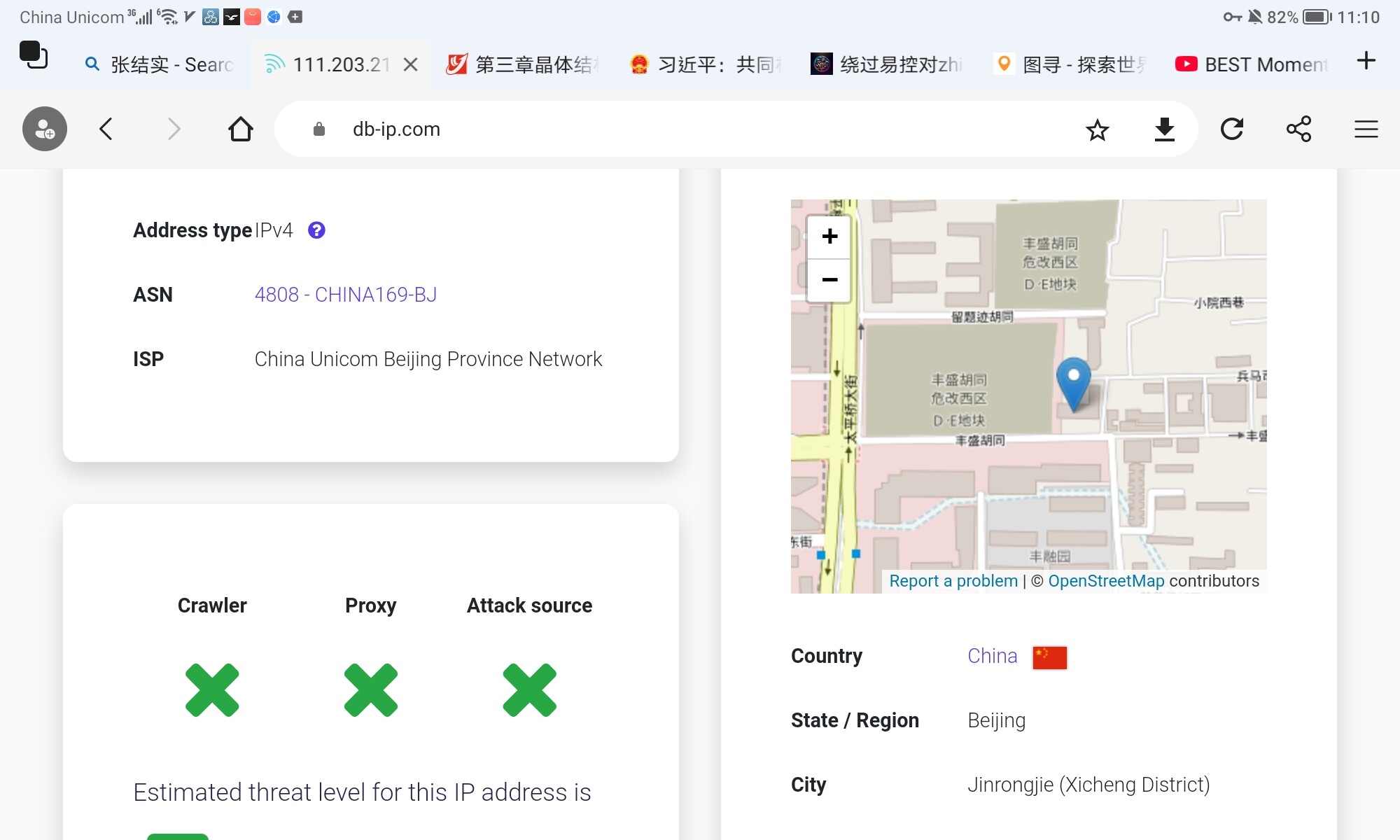

其实如果不考虑是否违法,还有个更暴力的手段:直接ddos这个IP,十分钟内就没法用了

由于这个服务器必须向公网提供服务,所以不上cdn无解

我不知道这个操作能不能实现,就是你开全局,然后vps那边将 111.203.211.232 这个IP来的数据全都 MITM (想复杂了,该站点不支持tls,直接解包即可) ,改成全部域名均可访问

other可行性未知的方案

1.在device与校网之间增加网关处理111.203.211.232的请求

2.vps反向代理

话说他这个合同没明确责任主体,我要是干了是不是合同也不生效

看没人鸟我的渗透方向,来点重量级

神人后台竟硬编码管理员账户.txt (96.4 KB)

后台的登录逻辑,里面硬编码了一个管理员账户mdmsystemadmin 可惜密码没有硬编码在里面

密码可能就是pku@20XX

试了几个没蒙出来,存疑了

uhhh,早看到这个账户了,但毕竟没有pwd,而且真搞成了又不局限于我一个device

不过大致看了下还挺意外的,易控能获得好多平板数据,只是可能懒得管你没有一个个仔细看,不过毕竟是设备管理员了都,能拿到这些数据也正常······

反正我是个人设备,至少没人会闲的去看网关的数据,especially在易控都没人分析访问数据的情况下

如果是像光猫一样随机一个8位字符密码就老实了(划掉

我甚至在想是随机动态密码)

真要想获得密码不如把平板搞崩,提前布设设备,然后在一个清晨送修学生成长中心,给无线网抓个包

不过,Windows不友好,监听模式下Windows设备似乎就无法联网了

可以试试多网卡,毕竟我现在也没平板,没法送修

另外抓包也不一定能抓到,就算抓到了还得分析大量数据包还不一定能找到想要的东西······

但总比猜不到要好(?)

我更倾向于,mdmsysadmin是类似root的东西,密码在易控提供方手里,而pkus这边的管理员账号可能只是个权限较高的某个用户,密码是形如bdfz@xxxx···?感觉是类似这样的策略

跑到成长中心看看,没准密码会贴在谁桌上()